Тестване на ActiveSync обмен 2018 (част 1)

Вземете официалната дефиниция:

Когато е свързан, клиентът изпраща заявка на сървъра HTTPS на клиенти, в рамките на които има синхронизация на данни. След синхронизация HTTPS заявка празен ход и промени otsustvija случай не се предават данни. Продължителността на искането 15 минути и през това клиентът чака доклади за промените от времето на сървъра. Ако настъпят промени по време на срока на HTTPS заявка съществуване, Exchange сървъра отговаря с устройството, което се посочва, че са настъпили промени и устройството трябва да се синхронизират със сървъра Exchange. След като приключи синхронизирането, нов дълголетни HTTPS заявка за повторно стартиране на процеса. Това се нарича Direct Push и как да го време позволява на мобилните клиенти да научат за нова поща пристига в рамките на няколко секунди, след като го удари пощенска кутия на сървъра.

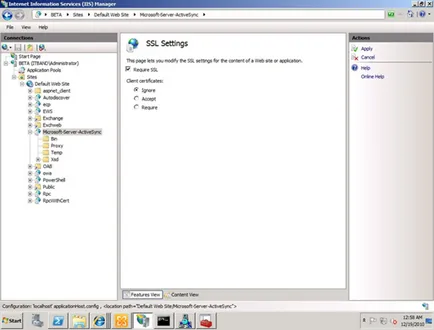

Както може би сте забелязали, искане по подразбиране прави с програми, включени HTTPS (не HTTP), т.е., когато клиентът се свързва случва SSL криптиране и използва удостоверението за Exchange сървър. На уеб сървър IIS е виртуална директория Microsoft Exchange ActiveSync, той ще се свърже с нашите клиенти с мобилни устройства и че изисква SSL. (Фиг.1)

Фигура 1. SSL настройки Виртуална директория за Microsoft Exchange ActiveSync

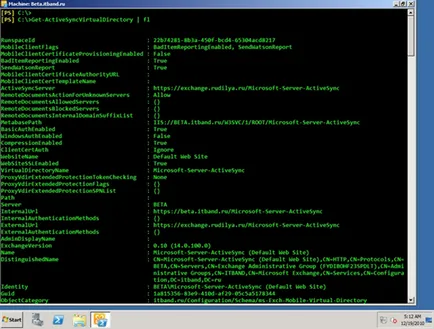

Използването на SSL не е параноя разработчици и суровата необходимост. Ако, използвайки кратки команди Exchange Management Shell Get-ActiveSyncVirtualDirectory видите virutalnogo конфигурация директория, става ясно, че за установяване на истинността на нашите потребители, ангажирани Basic метод за идентификация. (Фиг.2)

Basic Authentication - това е най-простият метод за удостоверяване, в което се изисква от клиента, потребителското име и паролата се изпраща на сървъра в чист текст. Сървърът валидира потребителско име и парола, и ви дава достъп до клиента. Този тип удостоверяване е активирана по подразбиране за Exchange ActiveSync. При използване на основна идентификация през SSL, потребителското име и паролата са изпратени в обикновен текст, но предаването на данни се криптира. Ето защо, ние се заключи, необходимостта от използване на SSL в ActiveSync производствения ispolzoovanii.

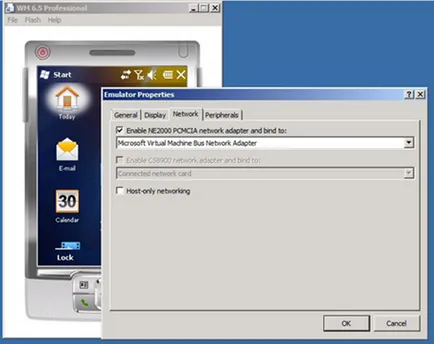

Но това не е всичко. Каквато и да е Windows Mobile може да види нашия Exchange Server, трябва да настроите емулатор в раздела Network на разрешението за използване на мрежовата карта на машината се зарежда на. (Фигура 4) Сега, които са направени всички предварителни стъпки, можете да отидете до първата връзка.

Фигура 4. Конфигуриране на мрежа във виртуален Windows Mobile

След това всичко зависи от това, което сертификат се използва от вашия сървър, по принцип възможни три варианта:

1. самоподписаният сертификат, който се създава, когато инсталирате Exchange.

2. удостоверение, издадено от вътрешен орган за сертифициране.

3. Сертификатът закупени от търговски център

Първият вариант ние веднага отхвърля, самоподписани сертификати зли, че дори и в средата на тестване, правото на живот, не са от значение. Т.е. останалите опции две и три. Ако третият вариант е всичко страхотно, когато използвате сертификат от вътрешен централен въпрос на доверие възниква. Mobile не stroystvo член на домейн и съответно не се доверява вашия вътрешен Калифорния, той не го прави. Така че ние имаме малко по-светло.

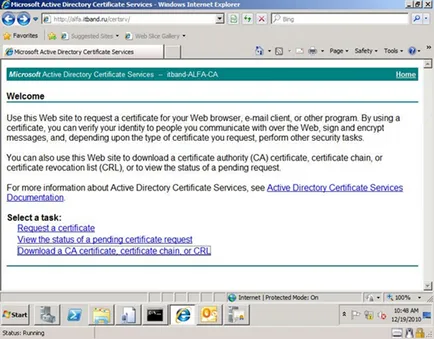

Да започнем с това, ние трябва да представи удостоверение, верига, която може да се получи по няколко начина, Имам монтиран компонент Уеб Записването в центъра на сертифициране, го е поискал от браузъра. (Фиг.5)

Фигура 5. Заявка верига сертификат чрез уеб Записване

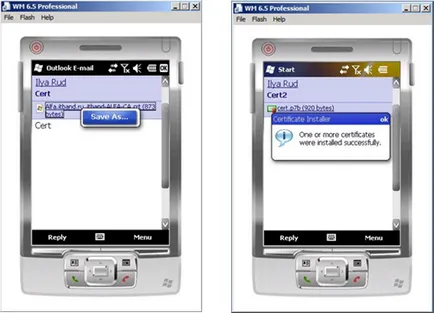

Когато се получи файла с верига сертификати, там е малко нещо, ще го достави в мобилното устройство. Отидох по следния начин, временно да деактивирате използването на SSL, когато се свързвате ActiveSync и го прати да се тества потребители. Свържете потребители за изпитване на ActiveSync без криптиране и допълни, верига от сертификати.

Деактивирането на SSL на виртуалната директория ActiveSync:

1. В IIS Мениджър vyberaem уеб сайт и по подразбиране виртуална директория Microsoft-Сървър-ActiveSync, а след това щракнете върху Свойства.

2. В раздела Защита Directory, в защитени комуникации, ние кликнете върху Редактиране.

3. В сигурни комуникации премахва чавка Заявка защитен канал (SSL).

4. След приключване на тази процедура, вашият Exchange ActiveSync виртуална директория на уеб сайта, вече няма да се изисква използването на SSL.

Фигура. 6 Добави файл сертификат верига на мобилното устройство

Когато всички клиенти са получили файла, да поиска SSL криптиране за ActiveSync виртуална директория и да се обърнем назад и на мобилното устройство да се възстанови стартирате инсталационната ActiveSync и добавяне на отметка да се изисква SSL. Изходът е пълен "sekyurnost" в клиент и сървър комуникация за мобилни телефони.

Ами всъщност не обща безопасност по време на мобилното устройство е друг потенциален "кран" изтичане на информация, ние можем да връзвам с правилното snarovke. В Exchange Server, има специални политики за мобилни устройства, които се стягат гайките, и бих искал да се отбележи, че по време на тази първа връзка е била приложена политика по подразбиране. Тъй като е доста демократична и позволява всичко, което е възможно, действията на нея не сме забелязали

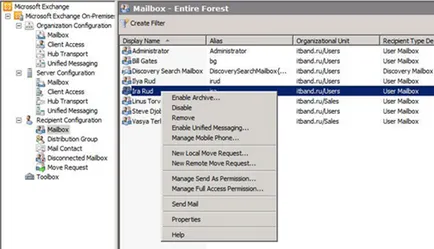

Ние можем да създадете няколко политики, всяка от които може да се носят различни нива на садизъм на персонала и да ги прилагат към различни групи от изпитването индивиди. (Фиг.7)

Фигура. Пример 7 политики пощенска кутия Exchange ActiveSync

Нищо не пречи да се създаде политика с помощта на графичен инструментална екипировка Конзолата за управление на Exchange, но аз използвам shelom (EMS), и ще се създаде политика от един пример за лидери на организацията и за тази писта:

Нова ActiveSyncMailboxPolicy -name ExecutiveSyncPolicy -DevicePasswordEnabled: $ вярно -AlphanumericDevicePasswordRequired: $ вярно -DevicePasswordHistory: 28 -AttachmentsEnabled: $ вярно -RequireDeviceEncryption: $ вярно -WSSAccessEnabled: $ вярно

Политика е създадена, но това не е всичко, сега ние трябва да го прилага по отношение на даден потребител или група потребители, отново наемат СУОС:

Get-Mailbox -OrganizationalUnit Потребители | Set-CasMailbox -ActiveSyncMailboxPolicy "ExecutiveSyncPolicy"

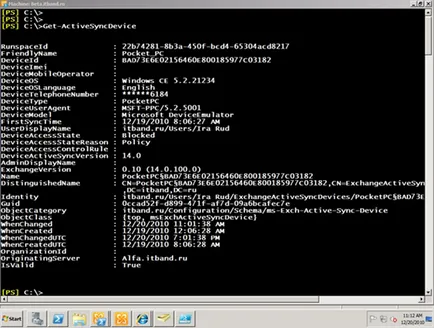

Първо komandetom ние подбираме всички пощенските кутии на потребителите на Active Directory са в контейнера - Потребители, а вторият да се прилагат тези новосъздадени политика. Сега, по време на следващия политика синхронизация на мобилното устройство се актуализира, и потребителят получава искане за ustovku парола. (Фиг.8)

Фигура. 8 Използването на новата политика на пощенска кутия на Exchange ActiveSync

Имайте предвид, че в новата политика са налице необходимите минимални параметри и повечето от интересните ляво поглъщания. Описание на всички настройки за правила и как да го променят чрез модула (EMC) могат да бъдат намерени на следната статия или в библиотеката TechNet.

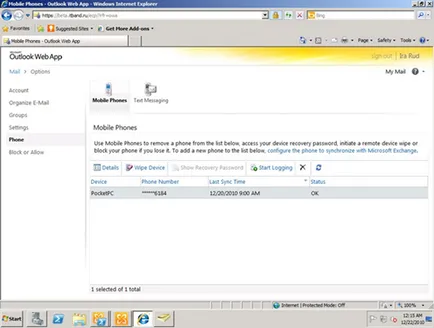

Фигура. 10 Управление на устройството за мобилен клиент.

Както казах по-рано, ако загубите администратора на мобилен телефон пъзел не е задължително да имат възможност да рестартирате устройството и потребителя. За този човек е достатъчно, за да се свържете към контролния панел на Exchange, изберете устройството и извършва почистването. (Фиг. 11)

Фигура. устройство 11 Почистване от потребителя.

По принцип, след изпращане на команди към почистването на устройството, все още имате възможност да се откажете от него, ако синхронизация все още не е преминал, можете да опитате да се уточни "Отказ изтриване" и да се спре неизбежното. Ако изведнъж, след като устройството за почистване, ще се нуждаят от нея отново, за да се свържете чрез ActiveSync, има ли в устройството за обмен на контролния панел трябва да бъдат премахнати от списъка. В противен случай, опитайте отново устройството се свърже през следващото рестартиране.

Способността да се премахне заключена устройство да се свърже и да има администратор, това е направено лесно чрез EMS кратки команди:

1. Получаване на списък с мобилни устройства и да видим техните имена и документи за самоличност

Get-ActiveSyncDevice | фута Име, GUID -AutoSize

2. Свалете устройството, като се посочва неговото GUID

Премахнете-ActiveSyncDevice -Identity 0ccad52f-d899-471f-af7d-09a6bcafec7e

След отстраняване на устройството от списъка, няма нищо за спиране, за да го свържете към Борсата и да се използват повторно по-късно.

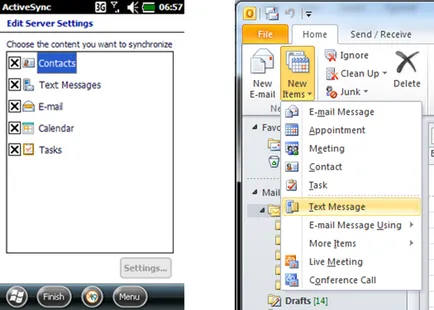

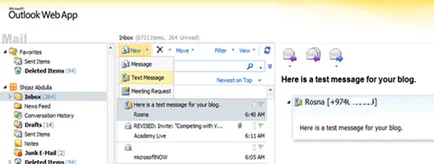

Сценарият е много проста, когато синхронизацията на мобилно устройство, можете да показва, че искате да синхронизирате, и SMS съобщения. След това, с помощта на Outlook, можете да създадете SMS, което се отнася и за ActiveSync на устройството и се изпраща чрез оператор. Отново входящи SMS до падането на устройството в пощенската си кутия. (Фиг.12)

Фигура. 13 Изпращане на съобщения от OWA, след като конфигурирате SMS синхронизация

На финалната линия след синхронизация с актуализацията, трябва да бъде в състояние да работи с SMS. (Фиг.13)

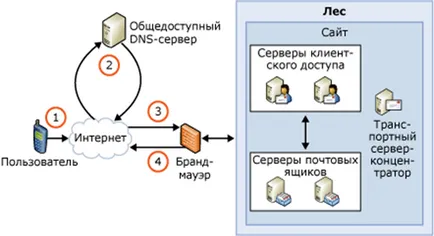

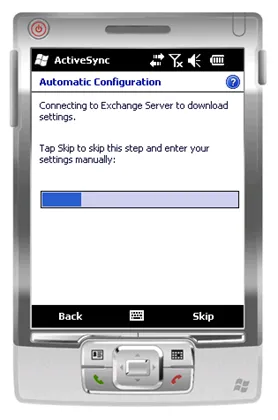

В процеса на свързване на мобилно устройство, винаги изрично посочва името на сървъра за клиенти, които искате да се свържете, в действителност това не е опцията по подразбиране, опцията по подразбиране е да се използва Autodiscover.

Фигура. 14 Работа Autodiscover услуга

Как работи тази услуга?

Фигура. 15 Избор на авто-откритие

2. Communicator контакти SRV запише DNS и отправя искане за определения домейн. Съответно, този запис трябва да се добавя от администратора предварително в DNS зоната на външната.

Пример записи: _autodiscover._tcp В SRV 0 0 443 beta.itband.ru

Според заключението, може да се направи себе си рекорд, който конфигурационния файл може да бъде намерена на сървъра, ако beta.itband.ru да бъдат достъпни чрез използването на порт 443 TCP.

3. Communicator използва Secure Sockets Layer (SSL) връзка за свързване през защитната стена на виртуална директория Autodiscover. Услугата Autodiscover сглобява XML-отговор въз основа на данните, предоставени от потребителя.

Фигура. 16 Процесът на получаване на настройките от услугата Autodiscover

В този момент бих искал да завърша първата част на статията. За да се продължи ...