Всички методи за хакване md5

Малко по-малко за криптографията

Съвременната криптография включва три области: частен ключ за криптиране, публичен ключ за криптиране и хеширане. Днес ние ще говорим за това, което се хеширане и това, което го яде. Като цяло, хеширане осъзнават преобразуване на вписаните данни за произволна дължина на изхода битов низ от фиксирана дължина. В повечето случаи, функцията за хашиш, използвани в процеса на удостоверяване на потребителя (хашиш база данни парола обикновено се съхранява вместо паролата) за checksumming файлове, пакетите с данни, и така нататък. Н. Един от най-известните и най-широко използван е хеширане алгоритъм MD5.

Първият атаката

С помощта на алгоритъма MD5 в цифровия подпис не е приемливо поради недостатъчната стабилност на този алгоритъм, за да се намери сблъсъци.

Това е краят?

Ighashgpu: хакване на GPU

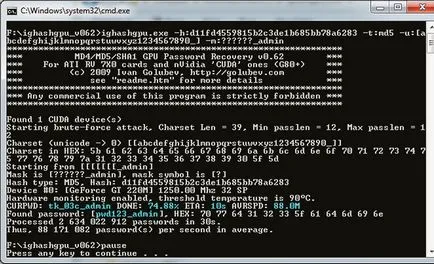

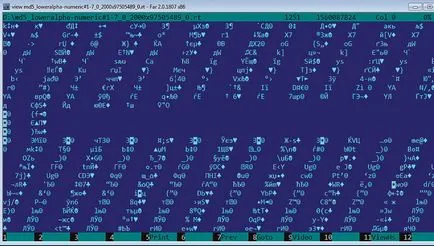

Ние използваме по-горе метод, за да се справи един конкретен хеш, генерирани с помощта на алгоритъм MD5. Максималната възможна дължина на паролата е седем знака. След известно време, паролата ще се намери (QWERTY). Сега нека да се опитаме да се справи една хеш, но с малко по-различни условия. Нека нашата хеш изглежда d11fd4559815b2c3de1b685bb78a6283 и включва букви, цифри, долна черта и има суфикс «_admin». В този случай, ние можем да използваме груба сила с маска, за да се опрости задачата на програмата:

Тук, параметър "-u" ви позволява да определите набора от символи, използвани в търсенето, и параметъра "-м" поставя маската на парола. В този случай, маската се състои от шест произволни символи, след което там е комбинация от «_admin». парола познае, тъй като няма проблеми.

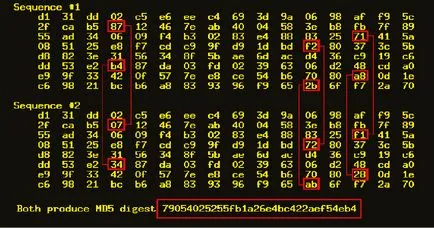

Сблъскване криптография наречен две различни блок за въвеждане на данни, за които същата хеш функция дава същата хеш. Всяка функция на изходния последователност от битове дава определена дължина, която не зависи от големината на оригиналните данни. От това следва, че има конфликт, за който и да е хеш алгоритъм. Въпреки това, вероятността, че вие ще бъдете в състояние да намери сблъсък в "добра" алгоритъм, почти до нула. За съжаление или за щастие, хеширане алгоритми могат да съдържат грешки, както и всяка програма. Много хеш функции, или са били счупени или скоро ще бъдат. В този случай, на "почивка" - означава да се намери сблъсък в момента е много по-малък от посочения безкрайност.

Ighashgpu: списъци

Сега нека да се опитаме да се справи с няколко пароли е едновременно. Да предположим, че да ни се натъкнах на парола база данни хешове. Известно е, че всяка парола характер завършва c00l:

Запазване на хешове в encrypted.dat Ighashgpu файл и да стартирате, както следва:

След файл на програмата ще се появи в папката Ighashgpu ighashgpu_results.txt да се справи паролата:

Ighashgpu: сол

И накрая нека да вземаме по хакерски "солени" хешове. Да приемем, че хеш генерирани от следния алгоритъм:

В резултат на това, ние получихме следния хеш: 42151cf2ff27c5181bb36a8bcfafea7b. Ighashgpu ви позволява да укажете на "сол" в «-asalt» параметъра:

И ние отново имаме необходимата парола бързо и лесно.

Забавните математика

За паролата на 8 характер, съставен от първите 126 ASCII символи е достъпно 63 527 879 748 485 376 възможни комбинации. 254 знака за броя на възможните комбинации се увеличили до 17 324 859 956 700 833 536, които най-много 2,7 милиарда пъти повече от хората на планетата. Ако създадете текстов файл, съдържащ всички тези пароли, отнема милиони терабайта. Разбира се, в днешния свят, че е възможно, но разходите за съхраняване на файла просто ще до небето.

MD5 проникна в турбо режим

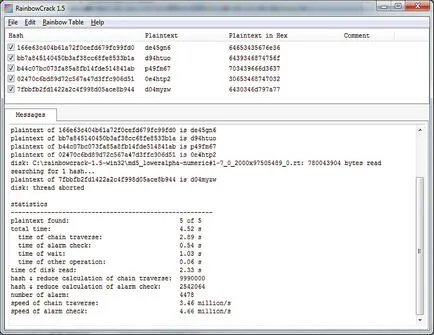

Сега нека да преминем от думи към действия и да се опита да се справи няколко хешовете на паролите по този метод.

Rainbow маси

"Дъга" на маса - специален тип речник, който съдържа верига от пароли и ви позволява да изберете парола в рамките на няколко секунди или минути, с вероятност от 85-99%.

"Дъга" хакване

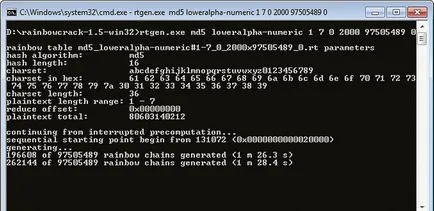

На първо място, трябва да се вземе решение за програмата. Лично аз nravitsyaRainbowCrack. която е безплатна и работи на двете Windows и на Linux. Той поддържа четири хеш алгоритъм: LN / NTLM, MD5 и SHA1. Програмата не изисква инсталация, разопаковането достатъчно го някъде на диск. След разопаковането намерите "дъга" таблицата за алгоритъма MD5. Там не е толкова проста: можете да изтеглите или да си купите или да генерира своя собствена. Един от най-големите архиви на свободни маси на разположение на интернет страницата на проекта Free Rainbow Таблици. Между другото, вие също може да помогне за проекта, ако клиентът се изтегли от сайта и да се присъедини към международната мрежа разпределени, който генерира "дъга" на маса. Към момента на написването на тази статия в този сайт е на разположение 3TB маси алгоритми MD5, SHA1, LM и NTLM. Ако не разполагат с възможността да се оттече тази сума на информация, на същото място, можете да поръчате CD-та с "Дъга" масите. Сега предлага три пакета: LN / NTLM, MD5 и SHA1 - $ 200 всеки. Ние генерираме масата от себе си. За да направите това, използвайте rtgen програма, е включен в RainbowCrack. Това отнема следните входни параметри:

- hash_algorithm - хеширане алгоритъм (LM, NTLM, MD5 или SHA1);

- набор от знаци - един от набор от символи, които се съдържат в charset.txt на досието;

- plaintextlen минути и plaintextlen макс - минимална и максимална дължина на паролата;

- tableindex, верига лен, chainnum и част индекс - «магически числа", описани в статията на Филип Oeshlina bit.ly/nndT8M.

Помислете за последния повече опции:

- table_index - индекс "дъга" на маса, която може да се използва за разпределение на масата на няколко файла. Използвах 0, тъй като моята маса се състои от само един файл.

- chain_len - броят на уникални пароли в една верига.

- chain_num - брой на кортежи в таблица.

- part_index - параметър, който определя в началото на веригата. Създателите на програмата са помолени да се използва само цифри (0, аз използвах) за този параметър. Сега тече поколението на "дъга" таблицата за MD5:

На следващо място, в резултат на масата, за да се сортират, за да се оптимизира търсенето на правилната верига. За да направите това, стартирайте rtsort.exe:

«Дъга» срещу маса CPU срещу GPU

Предполагам, че сте забелязали колко бързо Ighashgpu в състояние да се справи с с MD5 хешове на груба сила, както и че RainbowCrack го прави още по-бързо, ако има добър "дъга" на маса. Реших да сравни скоростта на тези програми. За чистотата на експеримента използвах програма MDCrack, която извършва груба парола на процесора (и е един от най-добрите в този вид на програмата). Ето какво се случи в резултат на графичния процесор (NVIDIA GeForce GT 220 м), CPU (Intel Atom N450, двуядрен) и "Дъга" на таблиците:

bit.ly/vEhdir - добавяне на нова хеш алгоритъм RainbowCrack помощта на API.

bit.ly/vTSB9K - описание на "дъга" маса формат.

вместо заключение

В края на краищата аз бих искал да поговорим малко за защита на паролите си. На първо място, не използвайте чувствителни алгоритми за хешване като MD5 или SHA1. В момента, струва си да се има предвид използването на криптографски хеш функция SHA-3 или SHA2 (като публикува на съответния стандарт). На второ място, не се използва директно функция хеширане. Винаги се опитвайте да използвате "сол" и да се комбинират различни алгоритми. И на трето място, изберете сложни пароли произволна дължина най-малко осем знака. Разбира се, това няма да ви предпази от кражба на 100%, но поне да направи труден живота на престъпници.

Покажете тази статия на приятел:

debugermd5

Често името е вече известно (защото това е необходимо да се покаже поздрава), а след това тя не е подходяща като сол. Парола + сол не е много ефективен метод за намиране на сблъсък в цялата хеш не е трудно. Интернет е пълен с готови решения. Въпреки това, има лек и от сблъсъци. 1) Ако е проста парола в базата данни, която се проверява чрез съпоставяне на данните. Най-много просто "един скосен завърши парола хеш" + "парченце завърши хеш сол. Например: име ([2804e0bda79bd8b5] 016878442b110b95), парола (749789e4982b0c56 [3f6729aac100a614]) = [2804e0bda79bd8b5 + 3f6729aac100a614] Разбира се, това, също принадлежат към стойностите на хеш но има под ръка само половината хеш никога няма да знаем неговата стойност Easten! Ще се появи като конвенционален 32-цифрен хашиш. 2) Ако в бъдеще ще трябва да дешифрирате да предложа следното решение (Бързам да обърнете внимание на този метод на моменти усложнява търсенето на сблъсъци, тъй като те ще трябва да се организира от символите на места): в допълнение към паролата нужда 2 полета за въвеждане на цифри. Готов хеш (символ 32) е разделена на блокове от първа областта - 2,4,8,16,32; второто число ще съответства на предварително определени, редът на смесване. Въпреки това, следва да се отбележи, че по този начин е по-добре, за да кодира отделни думи. В противен случай по-късно може да имате проблеми с deshefratsiey. Ако аз chemto грешно поправете ме!

debugermd5

Въз основа на гореизложеното можем да създадем условно затворена стая чат с помощта на локално хранилище. Отворената форма се предава всяка дума хашиш е Shuffle. Основната трудност ми се струва, базови хешове и съответните им думи, размерът на които могат да надхвърлят 160000 думи, и то трябва да се зареждат веднъж в началото на чата. Браузърът няма да е лесно да се работи с него.